随着嵌入式系统广泛应用于智能家电、汽车电子、工业控制与物联网终端中,相关的安全分析、漏洞评估与逆向研究成为工程人员关注的重点。而IDAPro作为业界公认的强大反汇编与逆向工程工具,不仅可用于传统Windows平台程序分析,也在嵌入式开发与固件分析中占据一席之地。本文围绕“IDAPro怎么做嵌入式开发IDAPro如何分析固件”两个主题展开,深入讲解其在嵌入式项目中如何部署与使用,并结合实际流程提出一项进阶应用技术的讨论。

一、IDAPro怎么做嵌入式开发

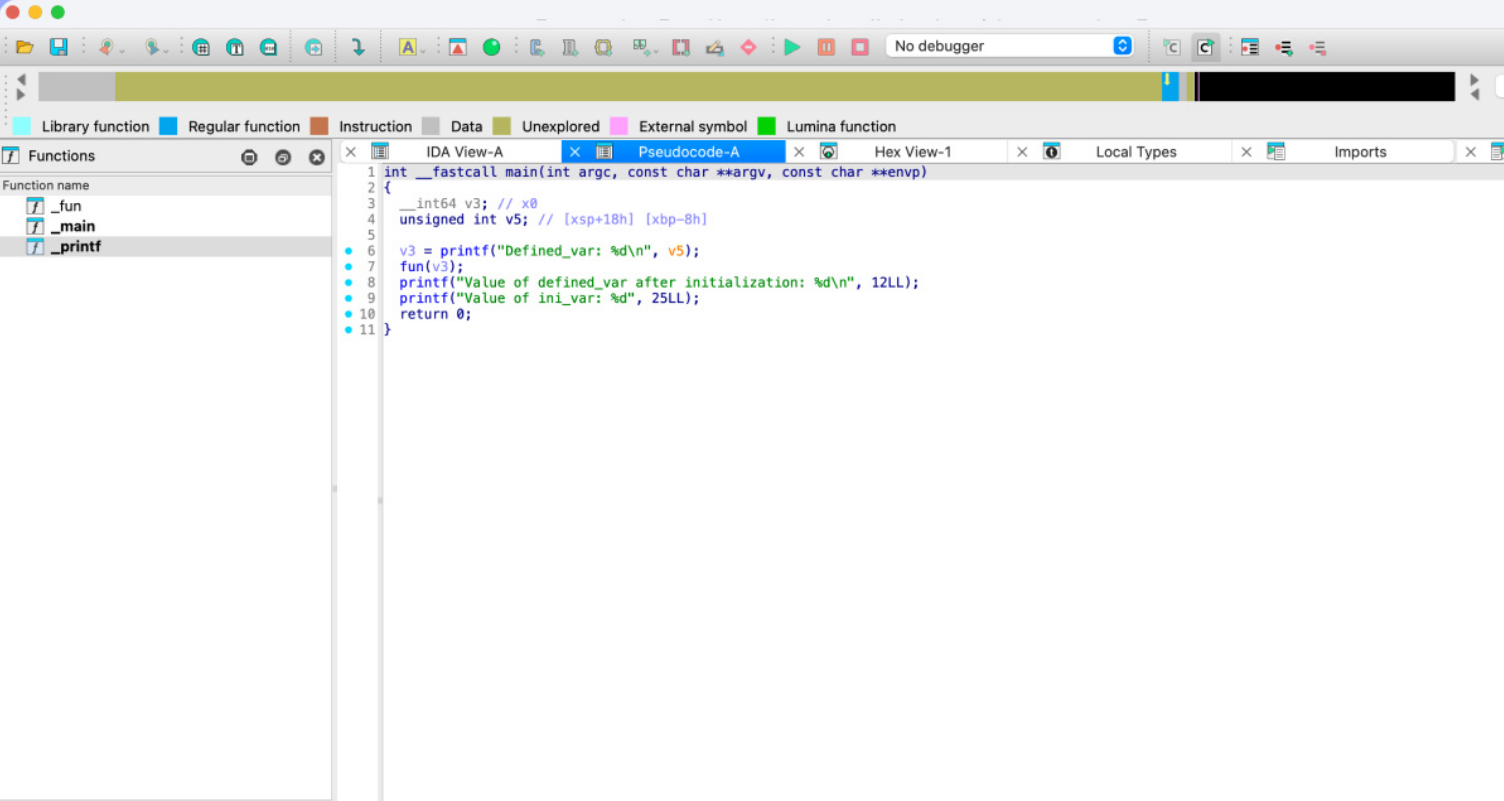

IDAPro虽然本质是一款反汇编器,但其对多种架构的支持(如ARM、MIPS、PowerPC、RISC-V、AVR等)使得其天然适用于嵌入式系统的代码分析与开发验证。在嵌入式开发阶段,IDAPro可配合模拟器、仿真器和调试器共同进行固件结构梳理与程序流程分析。

1.架构适配与启动

加载目标文件格式:嵌入式系统使用的常见格式包括`.bin`、`.elf`、`.hex`、`.srec`等。IDAPro支持直接导入这些格式,并根据文件头识别处理器架构。

设置起始地址:嵌入式固件通常没有PE/ELF那样完整的段描述,因此需手动设置程序入口地址(Start Address),例如根据向量表位置设定为`0x8000000`。

选择正确的处理器模块:根据目标芯片架构选择如ARMv7-M、MIPS32、AVR等架构插件。IDAPro内置多个处理器定义,可在加载阶段通过选项“ProcessorType”指定。

2.自定义加载器与固件映射

编写自定义加载脚本:使用IDA的IDC或IDAPython脚本将ROM结构映射到内存中。例如设置Flash段、RAM段、外设寄存器映射区,帮助准确还原固件布局。

片上资源识别:根据芯片手册导入Symbol表或寄存器定义文件,将外围设备的访问地址通过名称定义,提升分析效率。

3.静态分析辅助开发验证

逆向接口调用逻辑:利用交叉引用(XREF)、函数识别(Function Signature)分析驱动程序中各类操作如UART通信、SPI读写的实现逻辑。

查找关键中断服务函数:通过分析中断向量表、识别特定偏移位置跳转的函数体,定位定时器、GPIO、DMA等关键模块入口。

结合硬件调试信息进行交叉验证:例如与J-Link调试器配合,从运行中断点位置反推静态代码中的异常处理逻辑。

二、IDAPro如何分析固件

固件分析是嵌入式系统逆向工程的核心内容。IDAPro通过反汇编、反编译、函数流图绘制、插件辅助等功能,能有效帮助研究者对固件的行为逻辑、加密机制、协议流程等进行深入理解与溯源。

1.提取与载入固件

从设备中提取固件镜像:可通过JTAG/SWD接口下载Flash内容,或从OTA包、厂商升级工具、UART调试口中提取二进制文件。

手动设置分段信息:由于大多数裸机固件无标准段描述,IDAPro需根据芯片结构(Flash起始地址、RAM起始地址等)手动配置`.text`、`.data`、`.bss`等段。

使用符号重建功能:如`FLIRT`签名、`Hex-Rays`插件可重建标准库函数(如`memcpy`、`strcpy`),方便后续分析。

2.函数识别与字符串分析

快速定位功能模块:使用IDA的函数调用图识别固件中的初始化流程(如clockconfig、stackinit)与主业务逻辑(如通信协议处理函数);

查找明文字符串与日志信息:在`.rodata`段中查找明文字符串,反推出现设备标识、密码提示、调试输出等关键痕迹;

交叉引用反推调用流程:选中字符串,查看其XREF,常可直接定位其被哪个函数调用,间接获取命令处理流程。

3.协议与加密逻辑还原

定位加密函数入口:搜索`xor`、`aes`、`md5`等典型关键字或算法指令特征,判断是否存在自定义加密流程;

逆向通信协议:通过对发送/接收缓冲区的访问分析,判断是否使用自定义协议格式,识别帧头、校验、数据段等字段结构;

结合动态调试辅助验证:IDA可与调试器配合,在函数执行期间挂断点,动态观察加密输入输出,从而还原加解密算法。

三、IDAPro如何配合Ghidra进行协同逆向分析

在嵌入式系统复杂度不断提升的背景下,单一工具已难以覆盖全部分析维度。因此,许多研究人员将IDAPro与Ghidra协同使用,从功能互补角度提高逆向效率与成果准确性。

1.Ghidra反编译与IDA精细分析配合

Ghidra的反编译精度强于某些IDA旧版本:对于ARMThumb、MIPS延迟槽等结构,Ghidra的反编译结果在可读性上优于IDA,尤其适用于逻辑复杂函数;

IDAPro则在流程图可视化、脚本分析与插件生态上更为成熟:如Hex-Rays插件提供C风格伪代码、GraphView便于调用关系追踪、BinExport插件可导出函数结构供BinDiff比较。

2.数据交互方式

使用Bin Export导出IDA数据库供Ghidra分析:通过IDA插件导出`.BinExport`文件,在Ghidra中加载后可进行Diff分析。

利用Ghidra生成函数名称和伪代码,再同步回IDA:通过脚本将Ghidra生成的函数签名或变量名导出,提升IDA侧分析注释完整度。

3.协同优势应用场景

多架构固件联合分析:如某IoT设备的主控为ARMCortex-M,通信模块为RISC-V,Ghidra对RISC-V支持较好,可先在Ghidra中建立初始数据库,再交由IDA进行精细还原。

漏洞分析与补丁定位:对比固件升级前后的版本,在Ghidra中定位不同区域,再在IDA中精准分析变化函数,常用于安全研究中补丁验证与零日漏洞挖掘。

总结

综上所述,“IDAPro怎么做嵌入式开发IDAPro如何分析固件”的核心在于其对多种处理器架构的适配能力、对非标准固件格式的兼容性以及强大的静态反汇编和交叉引用功能。IDAPro已成为嵌入式安全分析中的核心工具,其与Ghidra等新兴平台的联动也为开发者与研究者提供了更加全面的逆向分析策略。未来在工业安全、智能设备安全、物联网防护等方向,IDAPro的作用仍将持续扩大,并与更多分析工具形成协同矩阵,助力嵌入式系统的可靠性保障与风险管控。