在现代软件系统,尤其是游戏、金融、通信等领域中,网络通信协议起着核心桥梁作用。越来越多的二进制程序通过私有协议与服务器交互,而开发者、研究员、红队工程师甚至安全分析人员,常常需要对这些协议进行分析和逆向还原。作为当前最强大的静态分析工具之一,IDA Pro不仅可以帮助我们理解程序逻辑结构,还能有效识别并追踪数据的网络传输路径。本文将系统介绍IDA Pro如何分析网络协议和IDA Pro如何对协议进行逆向工程,从函数入口定位到数据包格式还原,全面呈现协议分析的实战流程。

一、IDA Pro如何分析网络协议

在分析一个二进制程序的网络协议之前,我们首先要明确一点:网络协议的实现往往是程序中少数几个函数完成的,而它的输入输出是以“字节序列”的形式与底层SocketAPI打交道。因此,我们需要做的第一步是找到程序中用于发送和接收网络数据的核心接口,然后从这些接口向上逐层追踪,从而揭示协议逻辑。

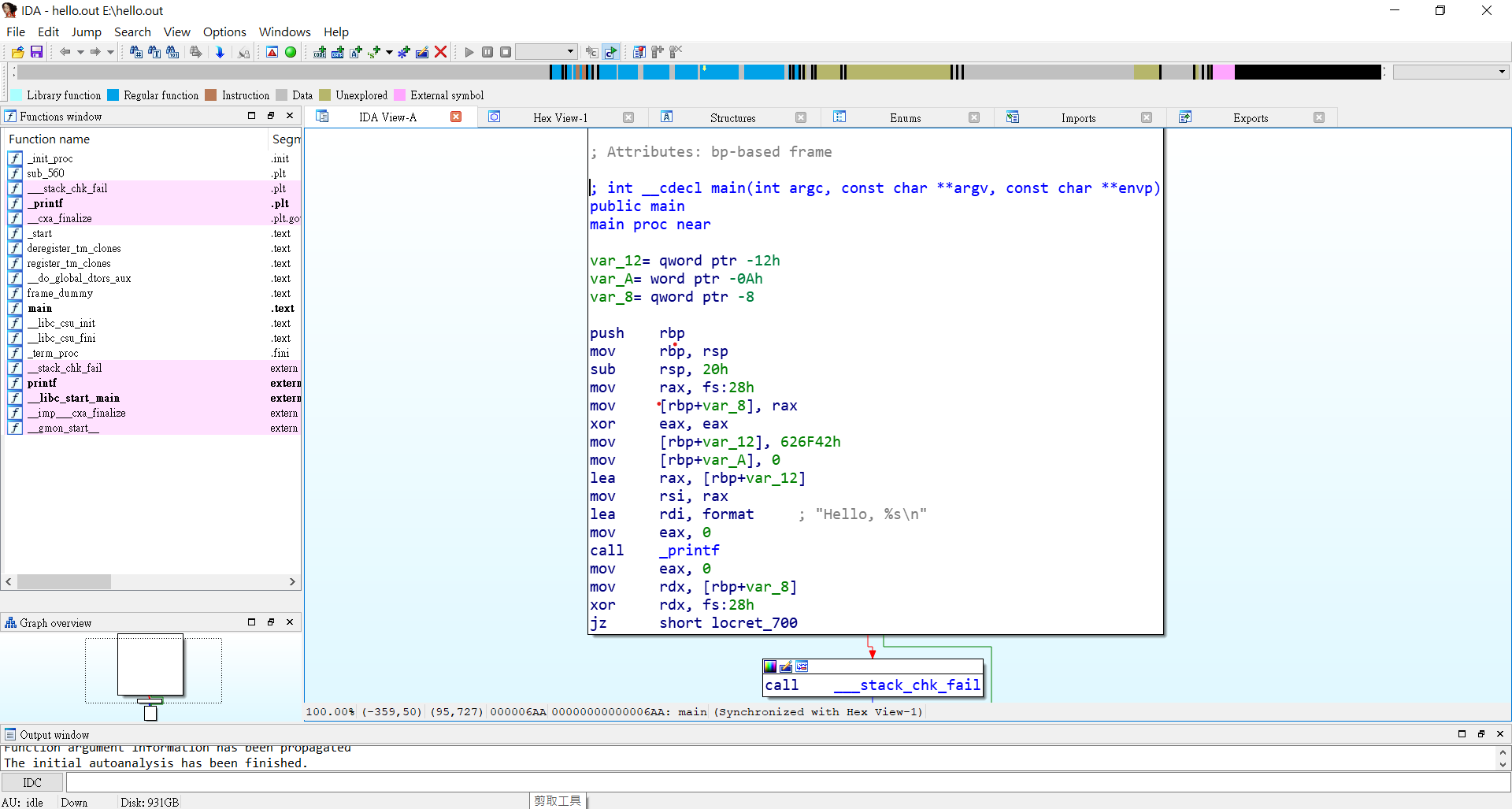

1.找到网络收发函数的调用位置

大多数程序都会调用系统底层API如send()、recv()、sendto()、WSASend()、SSL_write()、WriteFile()等向服务器发送数据。我们可以在IDA Pro中通过“名称视图”(Nameswindow)搜索这些API函数,并查看其交叉引用(Xrefs):

(1)快捷键Ctrl+N:打开名称窗口,搜索send,recv,SSL_write,sendto等关键词;

(2)快捷键X:查看该函数被调用的所有位置;

(3)点击进入上层函数,从调用栈中回溯查看数据是如何组织、封包、传输的。

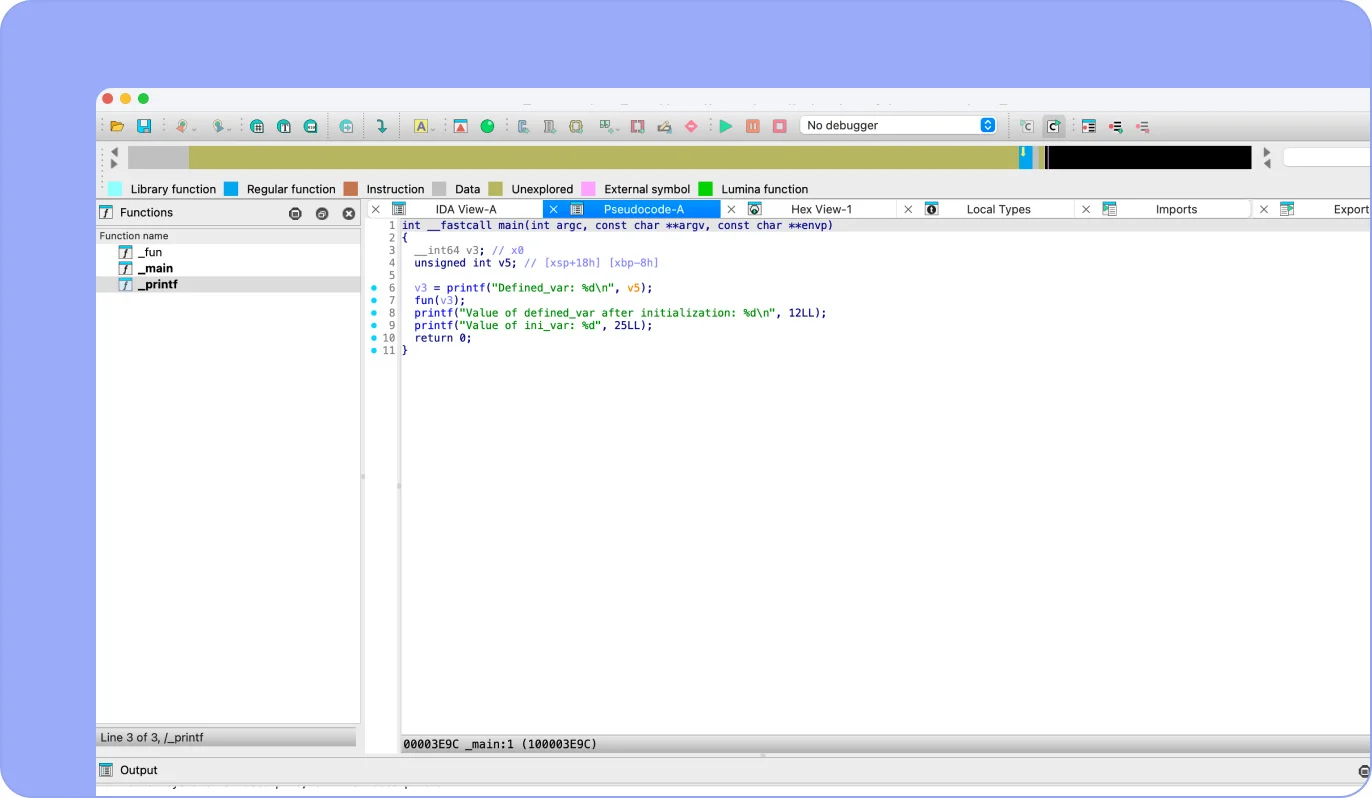

在C++编写的游戏或桌面程序中,网络操作往往封装在某个“NetManager”或“ClientEngine”类中,这种结构在IDA的伪代码视图中(F5)尤为容易识别。

2.通过字符串辅助定位协议关键点

很多协议都会嵌入一些标志位、命令名、字段名(如“opcode”,“type”,“length”),IDA提供的字符串窗口(快捷键Shift+F12)是强大的线索库:

(1)找到看起来像指令标识(如“Login”,“GetUser”,“Ping”)的字符串;

(2)使用X查看其引用地址;

(3)定位对应的封包或解包函数。

通过这些辅助信息,我们能大致确定某个函数在协议流程中扮演的角色,例如是否属于登录认证、心跳维持、数据请求等。

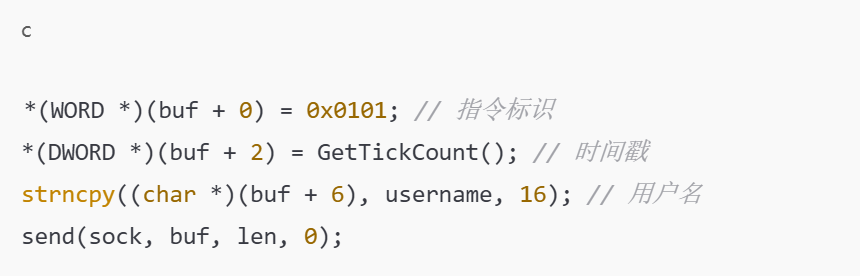

3.分析封包函数的二进制逻辑

通常,在程序发包前会经历一系列如下操作:

(1)创建一个缓冲区或数据结构;

(2)写入命令标识(opcode);

(3)填充长度字段;

(4)按字段顺序写入参数(如账号名、密钥、位置坐标等);

(5)调用send或加密封装模块。

我们可以通过F5(反编译伪代码)观察这些逻辑。例如:

通过逐字节观察数据被如何组织,可基本还原协议数据包格式。

二、IDA Pro如何对协议进行逆向工程

逆向工程协议的目标是:弄清楚客户端与服务器之间传输了什么数据、使用什么格式、怎么解析和响应。这不仅限于明文数据,更涉及到序列化结构、加密方式、压缩算法等。以下为实际操作流程:

1.协议封装结构的还原

通过分析封包函数和缓冲区写入顺序,我们可以推断数据包格式。例如:

在IDA Pro中,我们可使用“结构体编辑器”(Shift+T或T)为缓冲区添加结构定义,提高伪代码可读性。

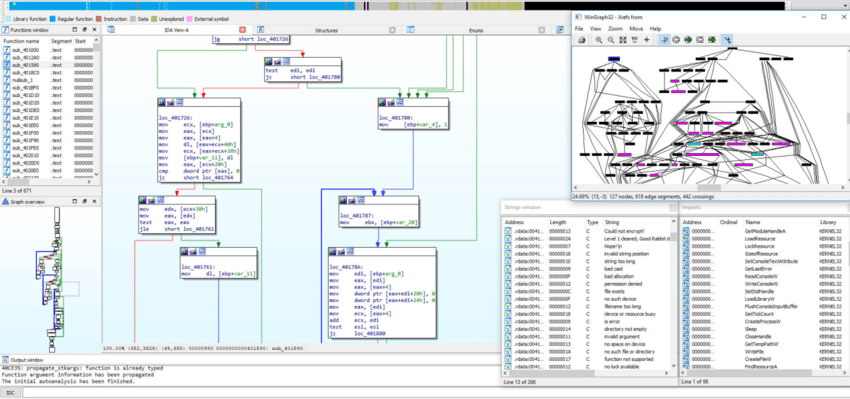

2.分析协议调度逻辑

客户端接收数据后,往往会通过某种switch-case表或分发函数,将接收到的opcode映射到对应的处理函数。识别这种调度逻辑,有助于分析完整的协议响应流程:

(1)在接收数据处理函数中搜索类似于switch(opcode)的结构;

(2)使用IDA的函数图(FlowChart)观察跳转分支;

(3)跟踪各case的调用函数,可发现不同指令的业务处理。

此外,一些高级程序使用函数指针表或虚函数方式调度指令,这时需借助对类结构(如vtable)或全局数组的深入理解。

3.跟踪加密与序列化流程

现代客户端常通过加密算法(如AES、RC4、RSA)保护通信内容。在IDA Pro中:

(1)跟踪发包函数调用链,寻找加密函数(如encrypt(),cipher_do_final());

(2)在反编译代码中识别加密算法特征(如S盒、密钥扩展等);

(3)若发现如zlib,protobuf,flatbuffers等库特征,也需考虑解压缩或反序列化。

通过重命名、添加注释、结构建模,逐步将黑盒变为白盒。

三、配合工具与IDA Pro联合使用的协议逆向建议

IDA Pro虽然在静态分析上功能强大,但协议逆向往往需要动态配合。以下是常见工具与实战建议:

1.配合工具推荐

(1)Wireshark:用于抓取真实的网络数据包,与IDA分析结果比对;

(2)x64dbg/OllyDbg:动态调试发包流程,观察参数变化;

(3)Frida/APIMonitor:Hooksend/recvAPI,获取实时数据;

(4)Fiddler/mitmproxy:若为HTTP类协议,可作为中间人抓包;

(5)Binwalk+Hex-Rays+Python脚本:联合提取数据结构、格式标识等。

2.实战技巧

(1)分析过程中尽量构建协议文档,用表格形式记录字段含义;

(2)尽量寻找多个相同指令的数据包,从变化中推断字段;

(3)若客户端采用协议混淆,可记录混淆函数输入输出对比还原逻辑;

(4)若需要重放协议,可构建Python脚本模拟客户端行为。

IDA Pro如何分析网络协议,核心在于定位网络函数、追踪数据封装过程、还原数据格式结构;而IDA Pro如何对协议进行逆向工程,则需要深入解构封包逻辑、识别调度系统、解析加密与压缩机制,最终完成从字节序列到协议语义的完整重建。

在现代逆向工程中,IDA Pro不再是孤立的工具,而是分析链条上的核心组件,结合动态调试、数据包抓取与行为验证,能够高效应对各种协议分析挑战。无论你是做安全测试、反外挂研究,还是协议自动化还原,掌握IDA在协议逆向中的使用,将极大提升你的技术深度与工程效率。