在使用IDAPro进行逆向分析时,准确的控制流分析是解读二进制程序逻辑的基础。然而在某些情况下,由于加载基地址错误或文件头信息异常,IDAPro的反汇编视图中会出现“跳转地址错误”的情况,如函数跳转失败、分支指令跳转地址指向无效区域等。这会导致逻辑分析断裂、函数识别失败,甚至影响整个逆向过程的准确性。因此,理解“IDAPro反汇编跳转地址错误如何解决”以及“IDAPro如何修正基地址”,是提升分析效率和避免逻辑误解的关键步骤。

一、IDAPro反汇编跳转地址错误如何解决

跳转地址错误通常发生在加载PE文件、ELF文件或裸二进制时,IDA解析节区信息与入口点偏移错误所致。这类问题的核心在于地址映射不匹配,以下是具体解决策略:

1.识别跳转异常类型

表现1:跳转指令(如JMP、CALL)指向“invalid address”或“outside segment”;

表现2:函数视图中断,伪代码不完整;

表现3:控制流图断裂,无法识别基本块连接关系。

此时首先需要打开“OutputWindow”观察加载日志,识别是哪一段节区未正确加载或哪个偏移被误解。

2.检查节区映射与加载地址

菜单路径:“Edit→Segments→Segments window”;

检查各段的起始地址、物理偏移(File offset)与虚拟地址(StartEA)是否对应;

若加载偏移有误,极易导致跳转地址偏移计算错误。

例如,一个JMP到`0x401050`的指令实际应跳转到`.text`段内函数头,但IDA显示此地址无定义,就要检查该段是否被加载到`0x401000`而非错误的`0x400000`。

3.使用FileHeader手动修正

对于PE格式文件,可查看其NT头(IMAGE\_NT\_HEADERS),其中`ImageBase`字段定义了期望加载地址;

若IDA误将文件加载到错误地址,则需卸载并重新加载,或使用“Edit→Segments→Rebase program”功能重设地址。

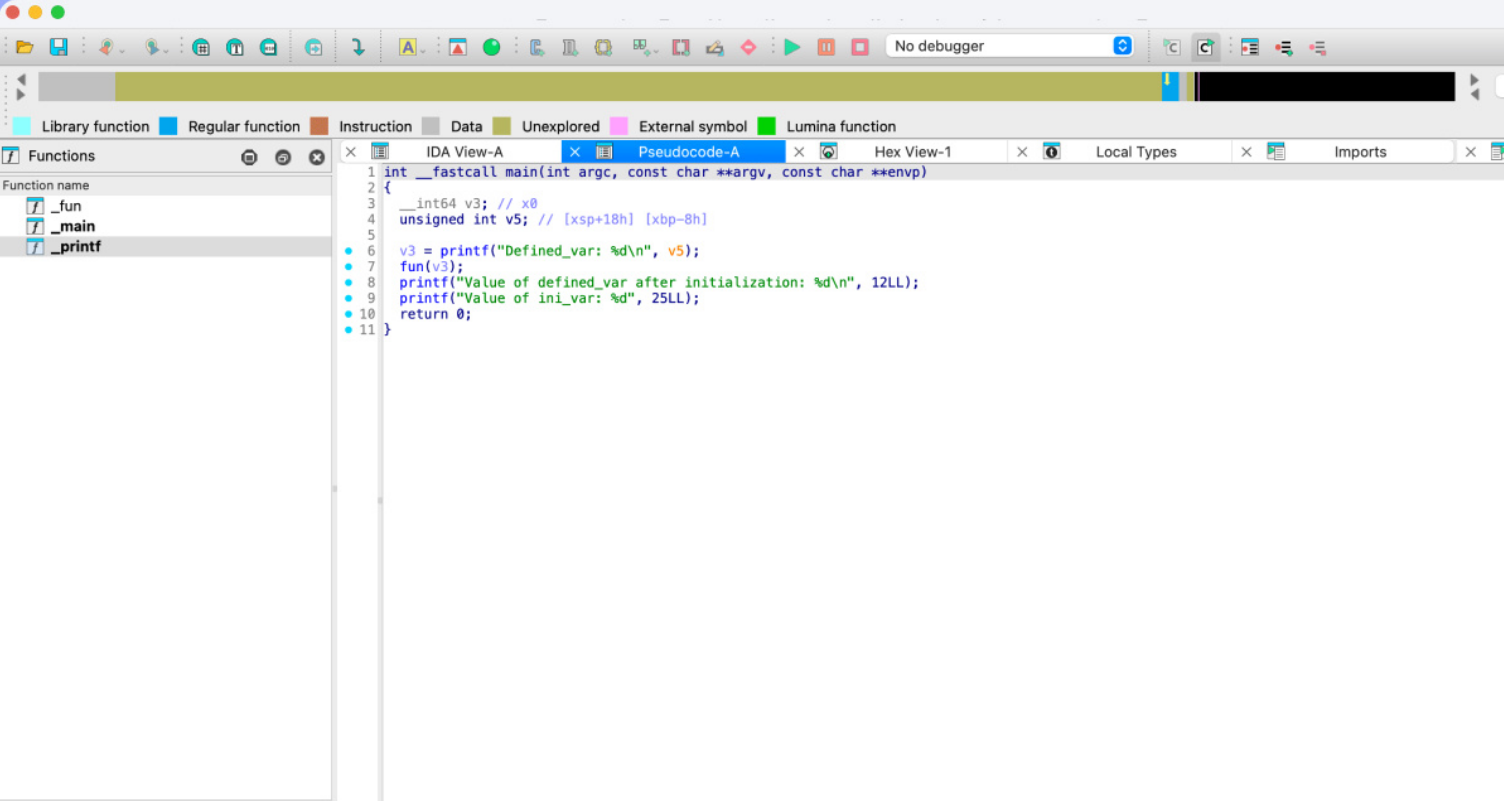

4.恢复函数识别

跳转地址修复后,在目标地址按快捷键`P`重新定义函数;

可用`Ctrl+P`批量函数识别工具重新扫描函数头;

对于分支跳转断裂的情况,可尝试`Alt+L`强制识别为代码块。

5.IDAPython辅助修正

有经验的分析人员可以通过脚本快速定位错误跳转并修正:

```python

importidautils,idc

foraddrinidautils.Heads():

ifidc.print_insn_mnem(addr)=="jmp":

target=idc.get_operand_value(addr,0)

ifnotidc.is_code(idc.get_full_flags(target)):

print("跳转异常:",hex(addr),"->",hex(target))

```

此脚本扫描所有JMP指令并检测其目标是否为已定义的代码段。

二、IDAPro如何修正基地址

IDAPro默认根据文件头信息自动加载文件,但裸二进制、加壳样本或损坏程序常常没有明确的加载基地址信息。这时就需要手动修正基地址,确保地址映射准确。

1.了解加载基地址的作用

所谓“基地址”,即程序被加载到内存中的起始地址;

所有跳转、函数、指针解引用的计算均基于此地址;

若加载地址错误,所有虚拟地址将与实际偏移脱节,导致分析混乱。

2.正确设置加载地址的方式

新建工程时,在“Loadanewfile”窗口中选择“Manualload”;

在弹出设置窗口中勾选“Setbaseaddressmanually”,并填写准确的基地址;

对于PE文件,可参考PEHeader中的`ImageBase`字段(常见为`0x400000`);

对于ELF文件,查看其ProgramHeaderTable的`p_vaddr`字段获取起始虚拟地址。

3.已加载项目如何修改基地址

菜单路径:“Edit→Segments→Rebaseprogram”;

在弹出的窗口中,输入新的基地址偏移量;

示例:若原始加载为`0x400000`,但应为`0x401000`,则输入偏移`+0x1000`;

IDA会自动调整所有相对地址的引用。

4.使用自动识别插件辅助判断

插件如`BinDiff`、`PE-Bear`等可在加载前分析头部结构并推荐基地址;

对于无头裸文件,结合调试器如x64dbg加载时观察实际加载基址,然后反推导出用于IDA的设置值。

5.注意加载与调试的一致性

若IDA用于配合调试器(如WinDbg、OllyDbg),必须保持加载地址一致;

否则断点设置、内存快照、变量定位均将偏移出错。

三、IDAPro如何处理加壳程序导致的地址错乱问题

在实际逆向工程中,大量样本为加壳保护程序,壳体运行后会将原始程序代码释放到运行时地址,这种情况下IDA直接加载壳体数据会导致全部跳转失效。因此,需要结合动态调试进行处理:

1.识别是否为加壳程序

表现:文件头不完整、只有一节`.text`无意义代码;

程序入口点(OEP)跳转至未知地址;

用PEID、DetectItEasy等工具判断是否为UPX、Themida等壳。

2.动态运行获取OEP

使用x64dbg运行程序,在壳解压完成后停止(一般在VirtualAlloc后);

使用`Ctrl+E`查看当前EIP或RIP,记录真实OEP地址;

可dump此时内存段为干净的程序映像,并记录基地址。

3.将解壳后的映像导入IDA

手动设置解壳后的OEP为入口;

选择“Manualload”,设定为真实基地址;

若节区未对齐,可手动定义segment并设置段属性。

4.使用插件自动修正跳转

借助插件如Scylla、ImportREC修复导入表;

使用Rebase功能修正IDA分析地址偏差。

5.最佳实践

IDA建议与调试器配合,导出Dump文件后再导入分析;

避免对壳体本身进行分析,除非目标为壳行为本身。

总结

IDAPro的强大之处在于其深度分析能力,但前提是加载设置必须正确。跳转地址错误往往由错误的基地址设置或节区加载不当引起,解决方法包括手动设置加载参数、重定位段信息、利用调试器动态获取实际运行地址等。而对于更复杂的加壳样本,还需要结合调试器、导出映像与插件配合进行全面修复分析。理解每一个地址、偏移、入口点的真实含义,是逆向工程中不可或缺的基本功。只有将IDA的每一步加载过程掌控在手中,才能真正释放这款工具的全部威力。