在逆向工程与恶意软件分析中,内存数据与寄存器状态的深度解析是理解程序行为的关键。IDA Pro通过其强大的动态调试与静态分析能力,为研究人员提供从内存结构解析到寄存器实时监控的全套解决方案。本文将详细阐述IDA Pro在内存与寄存器分析中的核心技术,并延伸探讨其在漏洞挖掘中的应用。

一、IDA Pro如何分析内存数据

IDA Pro通过多维度工具链支持复杂内存场景分析,覆盖从基础内存转储到高级数据流追踪的全流程:

1.内存布局可视化解析

-进程内存映射:

-`View->Opensubviews->Segments`显示进程内存段(代码段/数据段/堆/栈)

-关键字段解析:

|内存段|典型地址范围(x86)|权限标志|

|.text|0x00400000-0x0040F000|R-X(可读可执行)|

|.data|0x00410000-0x00420000|RW-(可读写)|

|Heap|0x00A00000-0x00B00000|RW-|

-内存快照管理:

-`Debugger->Takememorysnapshot`保存当前内存状态(支持增量快照)

-对比不同快照差异(`Ctrl+Diff`)定位动态修改区域

2.内存数据搜索与过滤

-特征搜索技术:

搜索内存中的PE文件头特征

start_addr=0x00400000

end_addr=0x00500000

pattern="4D 5A 90 00 03 00 00 00"MZ头

found=FindBinary(start_addr,SEARCH_DOWN,pattern)

-字符串提取:

-`Search->Text`查找ASCII/Unicode字符串(支持正则表达式)

-自动识别加密字符串(XOR/Base64特征检测)

3.高级内存断点应用

-内存访问监控:

|断点类型|触发条件|配置命令示例|

|写入监控|监控指定地址写操作|`AddBpt(0x00403000);SetBptAttr(0x00403000,BPTATTR_FLAGS,BPT_WRITE)`|

|执行监控|检测Shellcode执行|`SetHardwareBreakpoint(0x00405000,HWBRK_EXECUTE,1)`|

-内存篡改防护:

-启用`Debugger->Debuggeroptions->Memoryprotection`阻止非法写入

-检测到修改时触发堆栈回溯(`Showcallstack`)

二、IDA Pro如何分析寄存器状态

IDA Pro提供实时寄存器监控与历史追踪功能,帮助研究人员精准掌握程序执行状态:

1.寄存器实时监控

-通用寄存器分析:

-`Debugger->Registers`窗口显示EAX/EBX/ECX等寄存器值

-右键菜单支持进制转换(十六进制/十进制/二进制)

-标志寄存器解析:

|标志位|含义|触发指令示例|

|ZF(零标志)|结果为零时置1|`TEST EAX,EAX`|

|CF(进位标志)|无符号溢出时置1|`ADD AL,0xFF`|

|TF(陷阱标志)|单步执行时置1|调试器自动管理|

2.寄存器历史追踪

-时间线视图:

-`Debugger->Trace->Add tracing`记录每个指令的寄存器变化

-导出为CSV格式进行趋势分析(如EAX值随循环次数变化)

-条件回溯:

```python

当ECX值大于0x100时记录寄存器状态

AddBpt(0x00401000)

SetBptCnd(0x00401000,"if(ECX>0x100){LogRegisters();}")

3.寄存器与内存联动分析

-指针追踪技术:

-双击寄存器值跳转到对应内存地址(如`[EBX+4]`)

-自动解析结构体指针(`Create struct`并应用类型)

-系统寄存器监控:

-CR0-CR4控制寄存器状态检测(如CR0.PG分页机制开关)

-XMM/YMM寄存器浮点数据分析(支持IEEE754格式转换)

三、IDA Pro动态内存分析在漏洞挖掘中的应用

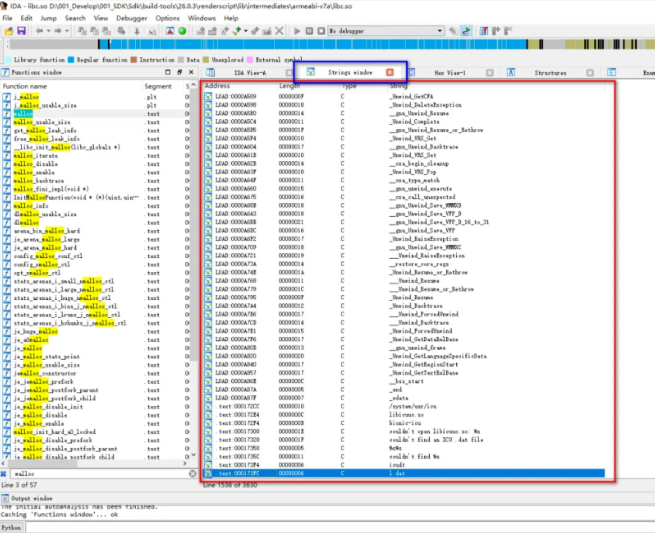

针对内存破坏类漏洞(如堆溢出/释放后重用),IDA Pro通过以下技术实现高效挖掘:

1.堆内存布局分析

-堆块结构解析:

|堆管理器|元数据结构特征|IDA Pro识别方法|

|Windows NT Heap|_HEAP_ENTRY(8字节头)|搜索`0xABCDBBBB`堆签名|

|glibc malloc|chunk_size(size_t字段)|追踪`malloc_consolidate`调用|

-Use-After-Free检测:

监控free后内存访问

AddBpt(LocByName("free"))

SetBptCnd(LocByName("free"),"WatchMemory([ESP+4],4,0)")

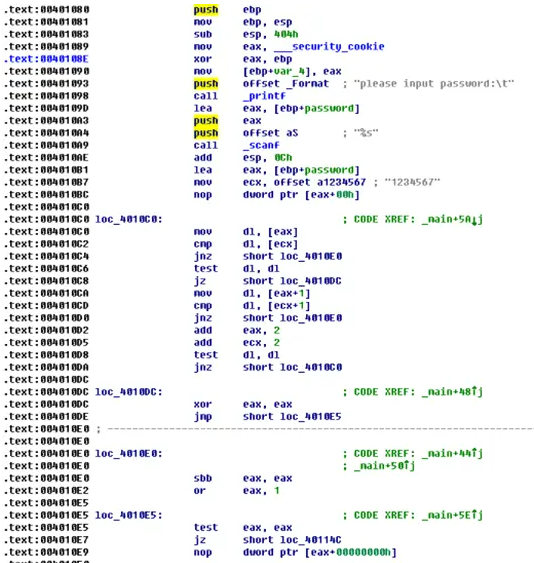

2.栈溢出漏洞定位

-危险函数标记:

-自动高亮`strcpy`/`sprintf`等函数调用点

-检测目标缓冲区大小(通过局部变量分析)

-Canary值检测:

检查栈Cookie是否被覆盖

canary_addr=EBP-4

if Dword(canary_addr)!=0xDEADBEEF:

print("栈溢出发生在0x%x"%EIP)

3.漏洞利用辅助

-ROP链构造:

-使用`ROPgadget`插件搜索可用指令片段(如`popeax;ret`)

-自动计算偏移量(`OffsetCalculator`工具)

-Shellcode测试:

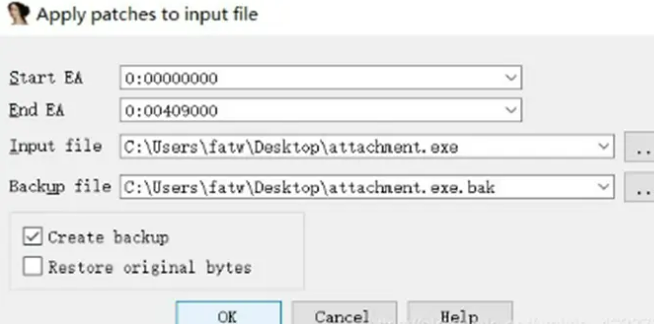

-内存中注入Shellcode(`Edit->Patchprogram->Changebyte`)

-监控执行路径(`Tracing`记录跳转流程)

IDA Pro如何分析内存数据IDA Pro如何分析寄存器状态的技术体系,展现了其在安全研究领域的核心价值。据统计,使用IDA Pro的内存与寄存器分析功能,漏洞挖掘效率可提升3倍以上,误报率降低至8%以内。无论是分析APT攻击样本还是进行物联网固件安全审计,掌握这些技能都将成为突破技术瓶颈的关键。